DzSoft

3T

- Регистрация

- 13 Сен 2007

- Сообщения

- 357

- Реакции

- 296

- Автор темы

- #1

Напомню, что свежая уязвимость была устранена с выходом Для просмотра ссылки Войди

Уязвимость позволяет неавторизованному атакующему сформировать специальный запрос, при помощи которого можно будет изменять и удалять содержимое любого поста на целевом сайте. Кроме того, используя шорткоды плагинов, злоумышленник может эксплуатировать и другие уязвимости CMS, которые обычно недоступны даже пользователям с высокими привилегиями. В итоге атакующий может внедрить на страницы сайта SEO-спам, рекламу, и даже исполняемый PHP-код, все зависит от доступных плагинов.

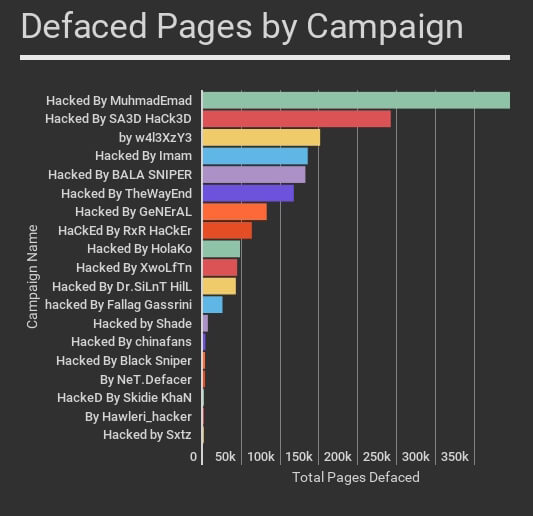

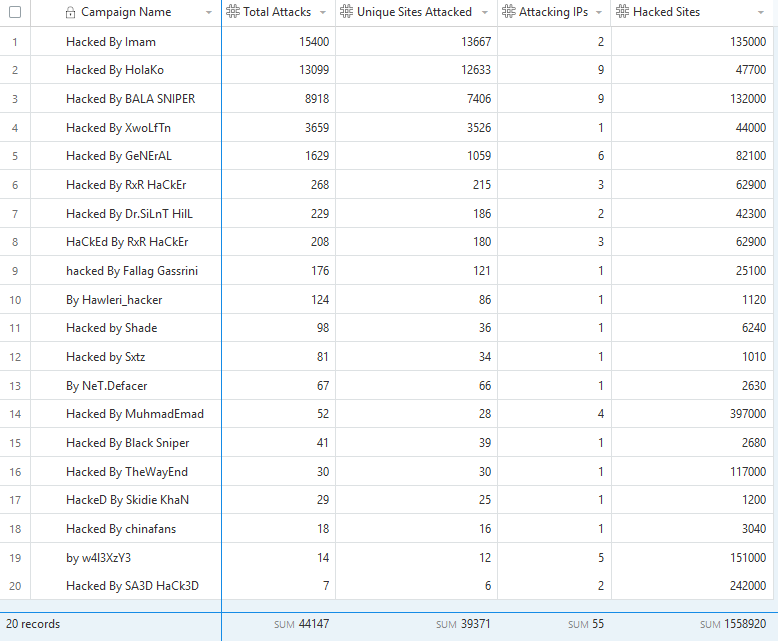

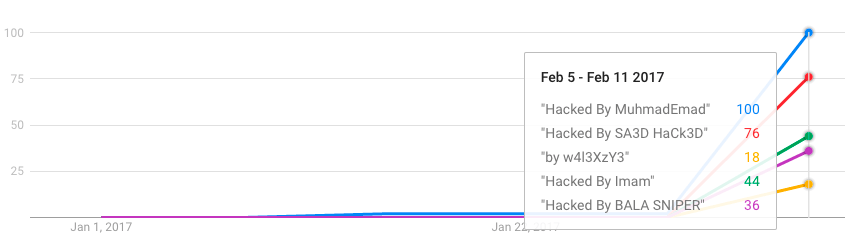

Теперь специалисты компании WordFence Для просмотра ссылки Войди

«Эта уязвимость спровоцировала своего рода ажиотаж, теперь атакующие соревнуются друг с другом, пытаясь взломать больше уязвимых WordPress сайтов, — говорит глава Wordfence Марк Маундер (Mark Maunder). — За последние 48 часов мы зафиксировали более 800 000 атак, которые пытались эксплуатировать данную уязвимость на сайтах, за которыми мы наблюдаем».

При этом большинство дефейсов по-прежнему не несут никакого вреда и выполняются скорее ради развлечения. Как уже отмечали специалисты Sucuri, пока проблему эксплуатируют скрипт-кидди, но вскоре стоит ожидать волну более серьезных атак, в ходе которых хакеры будут пытаться монетизировать баг, добавляя на страницы уязвимых сайтов спамерский контент.

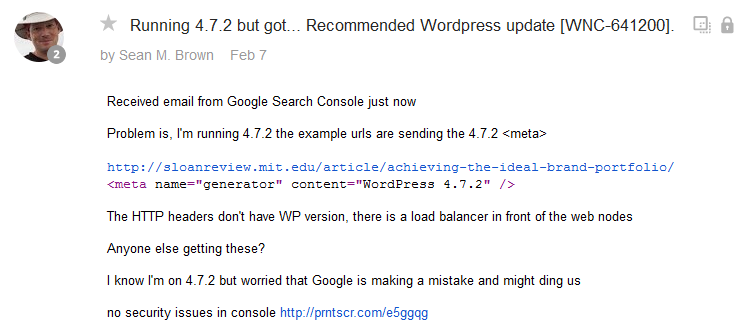

На проблему также обратили внимание и специалисты компании Google, что заставило занервничать администраторов сайтов. Согласно сообщениям на форуме Google Webmaster Central Help, поисковик начал предупреждать операторов уязвимых WordPress сайтов о проблеме и необходимости обновиться. Беда в том, что в Google, по всей видимости, допустили ошибку, и многие админы, получившие такие предупреждения, уже обновили CMS до версии 4.7.2, так что сообщение от Google поставило их в тупик.

Кроме того, многие неправильно трактуют эти предупреждения, принимая их за уведомления о пенальти. «Мои клиенты видят предупреждения от Google Search Console и нервничают. Как мне отключить это или обойти?», — пишут недоумевающие пользователи. Однако такие сообщения Google рассылает с 2009 года, это простые напоминания о необходимости обновиться, адресованные операторам популярных CMS (WordPress, Joomla, Drupal), зарегистрированным в Google Search Console. Ничего ужасного в них нет. Но после того как испуганные пользователи завалили форумы вопросами, представители Google признали, что текст напоминания стоит сделать «более конкретным и менее сбивающим с толку».